E-mail: hét vergeten risico

E-mail is nog altijd het meest gebruikte communicatiemiddel in zorg, overheid en bedrijfsleven. Maar het is óók de grootste bron van datalekken. Elk jaar worden de risico’s duidelijker en zichtbaarder (toename datalekken, phishing en cybercrime, etc.).

De markt bewoog echter in de tegengestelde richting en koos massaal voor gemak en kostenbesparing – en daarmee voor minder veiligheid. De zogenaamde race to the bottom werd ingezet. Zelfs grote overheidsorganisaties, waarvoor optimale veiligheid cruciaal is, vroegen om oplossingen die vooral goedkoop en eenvoudig te beheren waren. Oplossingen waarbij de gebruiker omwille van gebruiksvriendelijkheid weinig merkt en weinig handelingen hoeft te verrichten – maar die ook weinig bescherming bieden.

Wij bij Zivver zagen deze ontwikkeling met lede ogen aan.

Hoe de markt afgleed

Voorbeelden genoeg. Leveranciers die onderstaande bad practices hanteren zijn jammer genoeg niet langer meer de uitzondering, maar de regel.

- Leesbare aflevering in de mailbox: Berichten die zogenaamd “veilig” worden verstuurd, maar gewoon als ‘gewone’ mail in de mailbox van de ontvanger belanden. Ook bij @hotmail, @gmail, etc. Zonder afdwingen van verplichte standaarden, zonder authenticatie; dus volop kans dat derden eenvoudig meelezen.

- Publieke mailservers als ruggengraat van het e-mailverkeer: Leveranciers die al hun e-mails via Amazon SES of vergelijkbare diensten sturen. Daarmee ligt álle gevoelige communicatie direct leesbaar bij een Amerikaanse partij zonder regie over de beveiliging, direct onderhevig aan de CLOUD Act en FISA, met alle risico’s van dien. Amazon SES ondersteunt bovendien de verplichte standaarden van Forum Standaardisatie niet, waardoor organisaties formeel non-compliant zijn ten opzichte van bijvoorbeeld BIO2.

- Leveranciers met minimale slagkracht: Oplossingen die leunen op een team van een paar ontwikkelaars. Zij zijn tegelijk verantwoordelijk voor ontwikkeling, beheer, monitoring, compliance, security en innovatie. Er is geen aparte Chief Information Security Officer (CISO), noch een securityteam. In tijden van Europese cybersecuritywetgeving als NIS2 en DORA is dat ronduit onverantwoord.

- Marketing boven werkelijkheid: Sommige producten noemen zichzelf “100% veilig”, maar laten geen (uitgebreide) externe penetratietests doen, of delen de resultaten er niet van. Ook beperken ze vaak de verklaring van toepasselijkheid bij hun ISO27001- en/of NEN7510-certificaten fors, beschikken niet over SOC 2 Type II-assurance en hebben vaak geen volwaardige CISO, een dedicated compliance team of een onafhankelijke Functionaris Gegevensbescherming (FG).

- Geen regie voor de klant: Leveranciers die geen volwassen beheerportaal bieden. Instellingen kunnen alleen door de leverancier zelf worden aangepast. Gevolg: organisaties hebben geen zelfstandig beheer, geen volledige logging en geen aantoonbaarheid richting auditor of toezichthouder, wat wel nodig is.

Is dat een serieuze basis voor het versturen van medische dossiers, juridische stukken of vertrouwelijke communicatie binnen de overheid? Natuurlijk niet. En toch gebeurt het al jarenlang zonder dat iemand écht heeft ingegrepen.

De wake-up call

Veel van jullie hebben het artikel op Follow the Money gelezen, waarin Zivver centraal stond. Het positieve effect: bestuurders, CISO’s, FG’s, CIO’s, security-architecten en auditors kijken weer scherper naar e-mailveiligheid – zowel bij organisaties die Zivver gebruiken als bij die met andere oplossingen. Niet meer vanuit de vraag: “heb ik een vinkje Veilig Mailen?”, maar vanuit de kernvraag: “begrijp ik de risico’s écht, en pakt de oplossing die ik gebruik die risico’s ook daadwerkelijk aan?”

Wat de toets heeft uitgewezen

De afgelopen weken is Zivver intensief doorgelicht door klanten, auditors, toezichthouders en security-experts. Geen oppervlakkige check, maar meer dan honderd diepgaande vragen over onder meer encryptie, key-management, juridische waarborgen, Cloud Act/FISA, incidentafhandeling, metadata, post-quantum en audits.

De conclusie van toonaangevende partijen als Z-CERT (expertisecentrum voor cybersecurity in de zorg), de Informatiebeveiligingsdienst van de vereniging van Gemeenten (IBD) en ministeries en toezichthouders die wij spraken is tot nu toe eensgezind: er zijn geen verhoogde risico’s gevonden. De architectuur is veilig en passend bij een cloudoplossing voor Veilig Mailen waarbij het voorkomen van datalekken centraal staat, de encryptie sluit toegang door buitenlandse overheden en hackers tot opgeslagen berichten en bestanden uit en Zivver levert wat is afgesproken.

Dat is waardevol; niet omdat het Zivver betreft, maar omdat het bewijst dat aannames doen zonder dialoog gevaarlijk en het tegenovergestelde effect kan hebben, dat een kritisch controleren werkt, van toegevoegde waarde is; cruciaal zelfs. Dankzij de gesprekken met experts, klanten en stakeholders staan de relevante vragen die iedere klant aan zijn leverancier dient te stellen, scherper dan ooit op ons netvlies.

De negen eisen en vragen die je niet meer kunt negeren

Zoveel experts, zoveel meningen. Maar over deze negen essentiële eisen was men opvallend eensgezind. Ze volgen rechtstreeks uit ISO 27001, NEN 7510 (zorg) en de BIO (overheid). Waar relevant staan de bijbehorende paragrafen erbij (de nummering is in alle normen gelijk):

- Slimme classificatie – Classificeer informatie automatisch, zodat direct duidelijk is welke bescherming nodig is (§5.12). De meeste organisaties komen niet verder dan handmatige classificatie (die in de praktijk niemand consequent toepast) of simpele keyword/REGEX-controles — die slechts in ca. 18% van de gevallen correct classificeren.

- Menselijke fouten voorkomen – Voorkom fouten zoals verkeerde ontvangers of bijlagen (§8.12), goed voor 95% van de e-maildatalekken. Essentieel is dat een oplossing ‘ongewoon gedrag’ herkent — méér dan alleen “u mailt buiten uw organisatie” of “datalekken kunnen niet gebeuren omdat u altijd veilig mailt”.

- Automatische beveiliging – Zorg dat beveiliging automatisch wordt geactiveerd op basis van de classificatie (§5.14), zonder knoppen of handmatige acties. De cruciale vraag: hoe goed zijn de algoritmes die bepalen of een bericht veilig moet worden verstuurd? Hoe weten medewerkers of informatie veilig is/wordt verstuurd of niet?

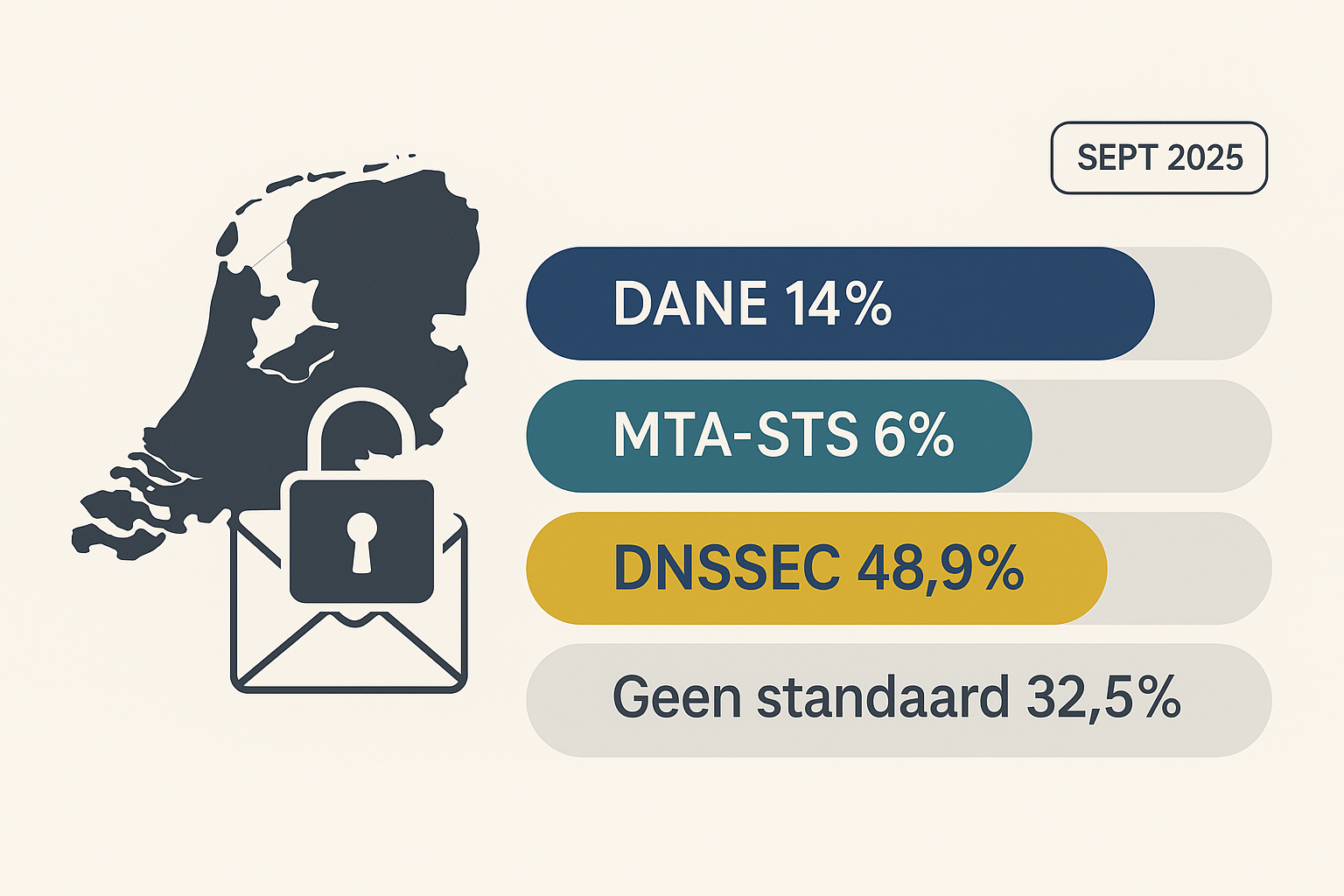

- Standaarden afdwingen – Dwing de verplichte standaarden van Forum Standaardisatie af (§5.14) om onderschepping te voorkomen. Kan DANE écht worden afgedwongen? Welke mailservers gebruikt de oplossing, en kunnen die dit ook waarmaken?

- Best-practie versleuteling – Zorg dat buitenlandse mogendheden en hackers geen toegang hebben tot e-mails, noch via de leverancier, noch via M365/Google. Loopt de flow via M365/Google? Worden berichten opgeslagen? Welke encryptie? Wie heeft de sleutels? Hoe en door wie kan er ontsleuteld worden?

- Onafhankelijke toetsing – Eis dat de leverancier jaarlijks assurance (zoals SOC 2 Type II) en pentests door externe experts laat uitvoeren, en de aanpak én resultaten deelt. Hoe lang gebeurt dit al? Wat waren eerdere bevindingen, en wat is daarmee gedaan? Staat de leverancier open voor een eigen pentest en audit?

- Professionele governance – Kies een leverancier met een volwaardige CISO, dedicated securityteam, onafhankelijke FG en SOC 2 Type II-assurance. Security mag geen bijbaan of hobby zijn; compliance vereist onafhankelijkheid en structurele borging.

- Eigen regie en logging – Waarborg zelfstandig beheer en volledige logging van alle communicatie en instellingen (§5.28, §8.15). Dus géén tickets bij de leverancier voor essentiële instellingen, maar zelf regie over en inzicht in wie wat wanneer wijzigt.

- On-Premise of confidential computing – Gebruik veilige On-Premise-oplossingen of confidential computing voor maximale zekerheid dat verkeer niet kan worden afgeluisterd door derden of hypervisors. Nederlandse datacenters zijn mooi, maar hoe is de beveiliging daar geregeld? Hoe worden risico’s als hackers, configuratiefouten en insider threats — vaak realistischer dan “meekijkende Amerikanen” — gemitigeerd?

Geen ruimte meer voor marketingpraat

Bij deze vragen geldt: neem geen genoegen met mooie woorden. Vraag door: Hoe werkt dit precies? Hoe effectief is het? Hoe kan de leverancier dat aantonen? Denk aan automatische classificatie: hoe wordt die écht gedaan? Of versleuteling: welke waarborgen zijn er? En als een mail veilig wordt verstuurd — via welke server loopt dat dan?

De praktijk wijst uit dat het verschil tussen marketing en werkelijkheid vaak schokkend groot is. Organisaties die kozen voor ‘makkelijk veilig mailen’ komen zelden verder dan drie of vier van de negen eisen. En dát is precies het probleem.

De spiegel voor de sector

Er is één ding dat organisaties zich moeten realiseren: de tijd dat e-mailbeveiliging een bijzaak was, is voorbij. In een tijd van, terechte, verhoogde aandacht van de politiek, media, toezichthouders en de maatschappij, is e-mailbeveiliging een dossier waarop bestuurders en eindverantwoordelijken publiekelijk afgerekend kunnen worden. E-mailveiligheid is geen speeltje meer – het is een hygiënefactor, een basisvoorwaarde.

Wie nu niet de juiste keuzes maakt, neemt niet alleen een risico voor de eigen organisatie, maar ook voor de samenleving. Want elke keer dat gevoelige informatie onbeschermd wordt verstuurd, wordt het vertrouwen in digitale communicatie verder uitgehold.

Een keerpunt

Hoewel er veel aan te merken was op het artikel van Follow the Money (zie daarvoor de FAQ op onze website), is media-aandacht voor dit onderwerp goed. Meer is nodig, dan kan de race to the bottom worden doorbroken. Dan gaat het gesprek niet meer over “vinkjes” en “zo goedkoop mogelijk”, maar over de kernvraag: “hoe zorgen we dat de risico's in e-mail, ons meest gebruikte communicatiekanaal, zo effectief mogelijk wegnemen en we daarmee kunnen zeggen dat we veilig mailen?”

Call to action

Denk goed na over bovenstaande eisen en stel jezelf de juiste vragen. In ieders belang. Heb je vragen of twijfels — over je huidige oplossing, over de eisen, of juist over óns? Neem gerust contact met ons op. We gaan het gesprek graag aan, helpen je de juiste vragen te stellen en ondersteunen bij het gesprek met je leverancier of auditor.

Dit is hét moment om e-mailbeveiliging structureel naar een volwassen niveau te tillen — niet straks, maar nu.